Sobre DevSecOps

Gartner -

By 2021, DevSecOps practices will be embedded in 80% of rapid development teams, up from 15% in 2017.

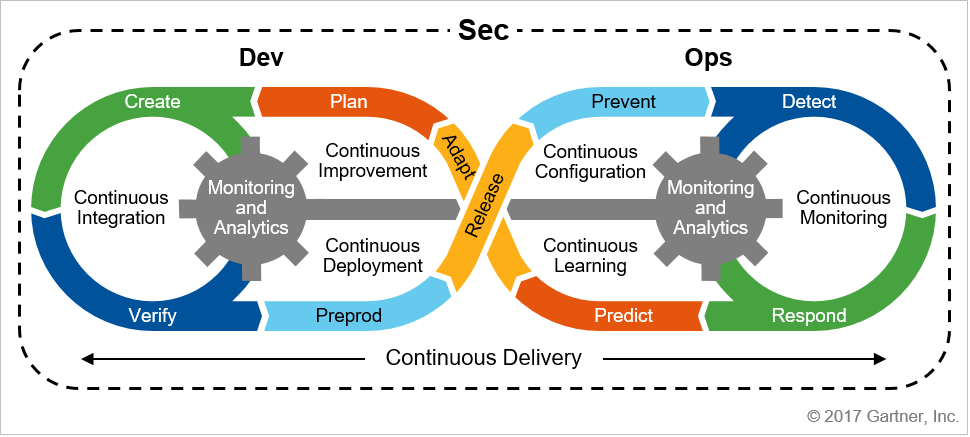

A missão do DevSecOps não difere muito do que geralmente ouvimos sobre DevOps até aqui, trata-se de criar a cultura e a mudança nos processos de segurança, incorporando eles no pipeline de desenvovlimento, seguido por todos requerimentos normalmente utilizados em SLDC. Portanto, este é mais um movimento comum, e esperado, do que antes acontecia no final de um processo de “criação/entrega”, para agora ser incorporado no “durante”, acompanhando assim todos entregáveis, evidências, controles compensatórios e documentação de maneira geral, acabando assim com o estigma de sempre atrasar os projetos, empoderando os times de desenvolvimento com mais esta responsabilidade, e trazendo o mindset de que “segurança é uma responsabilidade de todos”. Leia o manifesto –> DevSecOps Manifesto

O paradigma do Shift-left

O que vem a minha mente é o “empurrando com a barriga”, onde movemos para frente atividades que deveriam ser executadas logo no início… o que faz parte da natureza humana, de “adiar” coisas díficeis para serem vistas depois… E este é o paradigma, pois devemos identificar os estágios iniciais e garantir que eles façam parte, mesmo que seja difícil, fazendo uso de ferramentas de colaboração, integração, diminuindo o atrito na detecção e resoluçao de problemas, e aumentando, como resultado, o time to market

Como DevSecOps se encaixa nisso….

Até a esta altura já está claro que inserir Segurança no pipeline de desenvolvimento com todos seus controles, coletando suas evidências, garantindo e monitorando o ambiente de maneira preemptiva é um desafio cultural, e sem dúvidas tecnológico. Para entender isto, abaixo eu vou dar uma trilhada em algumas frentes e suas ferramentas, que são comuns ouvir por aí.

– Code analysis - Você vai precisar desenvolver seu mecanismo de análise de código a ponto de prevenir que uma situaçao como a de um desenvolvedor publicar as keypairs da AWS no GitHUB, seja evitada. Neste exemplo, dependendo do nível de acesso da KP, o seu ambiente estará inteiramente comprometido. Uma sugestão de ferramenta para isso é o Gitrob, ele clona todos repositórios e sai em busca de possíveis ameçadas no history, e sinaliza os arquivos que apresentam potenciais falhas de segurança. Agora se você estiver procurando um parceiro com uma suite de soluções, a CheckMarx é uma forte indicação que faço, dê uma olhada no site e faça contato com eles para obter maiores informações de todos seus produtos.

– CI/CD - Sem dúvidas, este será o desafio, pois garantir todo o pipeline com a mesma celeridade de resultados que as normas de segurança exigem, vai exigir bastante energia. Uma ferramenta que pode apoiar neste processo, que possui uma opção community é a Contrast, inclusive o apelo deles é esse, de que a solução deles entra como mais um componente no seu ciclo de desenvovlimento, permitindo inclusive monitorar e defender de ataques contra seus ambientes gerenciados. Outra opção muito legal é a Evident, que agora é Palo Alto, eles possuem uma solução muito legal e que pode de auxiliar também não somente no seu fluxo de desenvolvimento mas também, na segurança de borda e perímetro em sua infraestrutura. E por fim, Sonartype, totalmente pago, mas que tem um conjunto de ferramentas que concerteza você terá que considerar, na sua avaliaçao de custo x valor agregado.

– Teste teste e teste - Não basta controlar o código, e seu pipeline de desenvolvimento, no final você precisa testar, colocar a prova e coletar as evidências que isso foi um sucesso. GAUNTLT e metasploit são tools que você pode experimentar inserir no seu ciclo para testes de penetração e ataques de maneira geral.

– IDM (Gerenciamento de Identidade) - Cada provedor cloud tem sua solução, e geralmente são boas, completas e altamente testadas, vou deixar duas opções que na minha visão são boas, a primeira é a OpenIAM, que possui uma versão community limitada, mas que já te possibilita começar a trabalhar, e claro, em sua versão Enterprise, todas as funções liberadas e suporte 24x7. E o Password Manager Prod da ManageEngine, que apesar de ter um custo, e por conta disto o escopo de uso precisa estar bem “alinhado”, ele cobre praticamente todas necessidades do time de TI (dev, sec e ops)

– SIEM (escopo de sec) - Co-relação de enventos e logs de maneira geral possui uma série de soluções legais disponíveis no mercado, e cada cloud provider possui a sua solução nativa, o que deve ser olhada sempre em primeiro plano, na minha opinião. Mas uma solução que eu não vou deixar passar aqui em comentar é o WAZUH, que além de integrar com o conhecido ELK e o OSSEC ele traz por padrão toda uma bagagem para você ficar em compliance com o PCI-DSS, e o seu Professional Support é extensamente conhecido por sua excelência no atendimento o que incentiva mais ainda o uso da ferramenta, caso um dia você precise de ajuda. 🙂

– Monitoring - Hoje vendo empresas como a Datadog se posicionando no mercado como solução e/ou plataforma para DevSecOps, entendo como um caminho inevitável ferramentas de APM passarem a fazer parte do ecosistema de ferramentas do time de segurança, se não, do time de devops agora consolidado com o time de segurança. Não vou sinalizar aqui nenhuma preferência, pois na prática, todas conectam, consolidam e fazem análise mais co-relação de eventos fácilmente, portanto o ponto que eu quero deixar neste tópico aqui é o fato de que este é um skill que passa a ser obrigatório dentro do toolset do desenvolvedor que trabalha dentro do contexto de Devops. Outros fabricantes como NewRelic, 24x7 e Dynatrace estão fazendo seu caminho para o mesmo tipo de integração, e sendo eles líderes de mercado, podemos esperar grandes novidades em automação, performance, co-relaçao e análise de dados.

– WAF - E por último e digamos muito importante, este “tem” que fazer parte do ciclo de desenvolvimento, testes, testes e testes até o momento do delivery da nova versão do produto, pacote e/ou funcionalidade. Existem várias opções para WAF no mercado, mas hoje o fabricante que vem a minha mente, e um dos líderes de mercado, a CloudFlare, eu pessoalmente tive uma boa experiência com a plataforma, e entrando no assunto de hoje, sua integração é algo que pode ser fácilmente alcançado utilizando sua API

Ah! DevSecOPs….😵 O assunto é extenso, afinal estamos falando de dois universos que colidem e se unificam no desejo de se manter seguro e apto para entrada rápida em produção…

Então concluindo:

- Imprima e cole na melhor parede da empresa os Princípios por trás do Manifesto Agile

- É preciso ajustar o modelo de governança, isso é uma verdade

- O investimento em novos skills é inevitável, isso é outra verdade

- Abrace a causa: segurança como código

- Os times de Segurança precisam ter isto integrado em seus processos, portanto é nosso trabalho fazer isto dar certo!

- DevSecOps é o novo security model! é sexy! 🙈

- Entenda a cadeia de custódia da informação, afinal, na hora da auditoria você precisa saber onde estava, onde parou e para onde está indo….

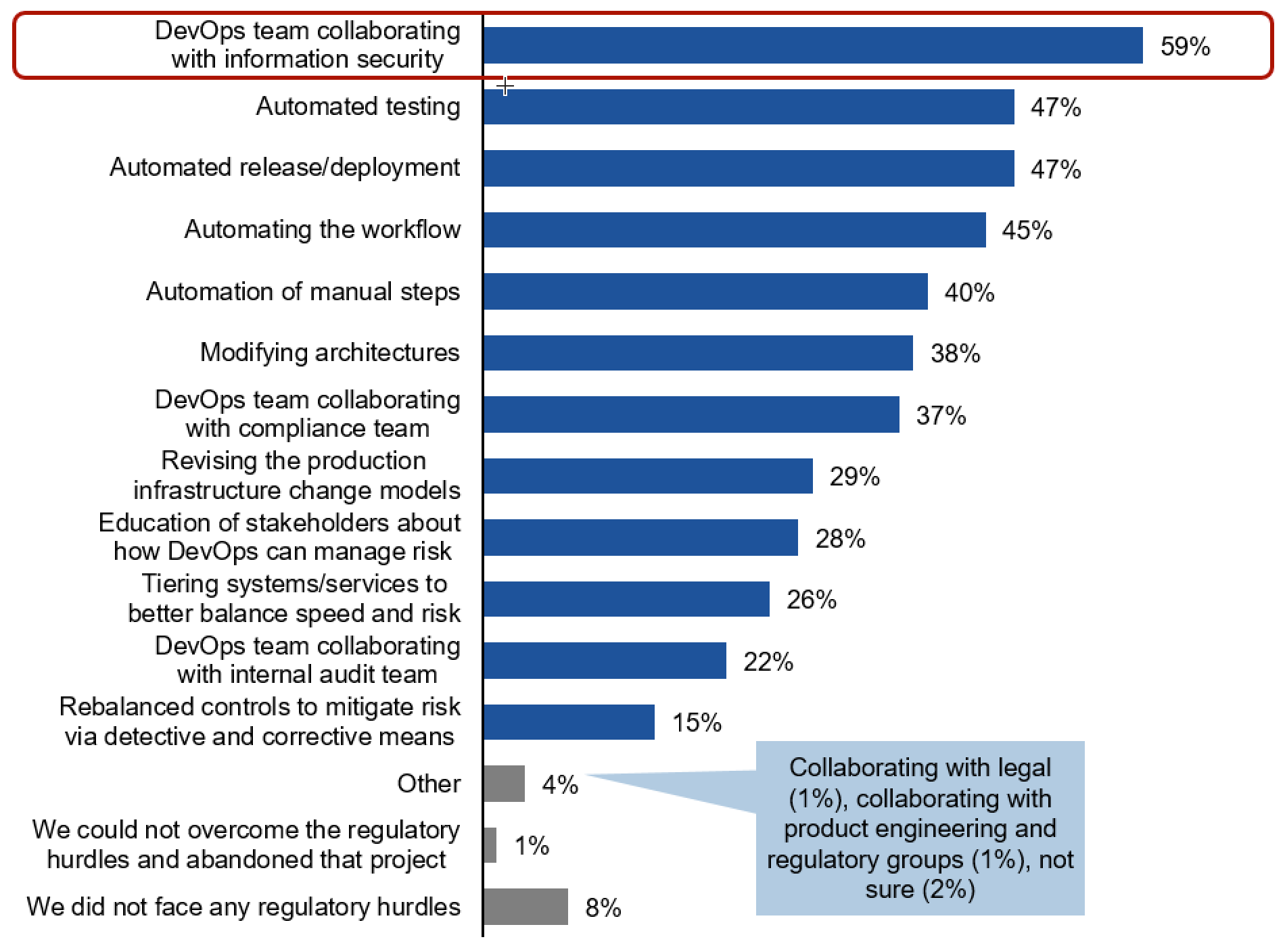

E por fim, segue uma informação do Gartner mostrando que inserir segurança no ciclo de desenvolvimento é o melhor caminho a se tomar, para comprimento das normas e regulações:

👀

cya! 🎶🎶🎶